Amazon Inspectorを試してみる

Last-modified: Thu, 05 Jan 2017 00:35:01 JST (2760d)

Top > Amazon Inspectorを試してみる

AWS Inspectorを試してみました。

AWS Inspectorとは、EC2インスタンスの脆弱性やセキュリティ周りをチェックするものです。

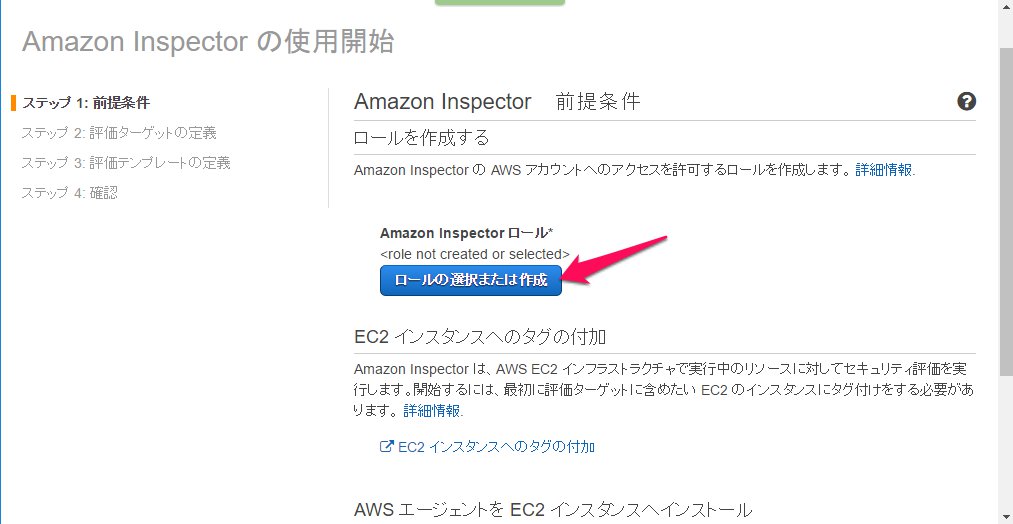

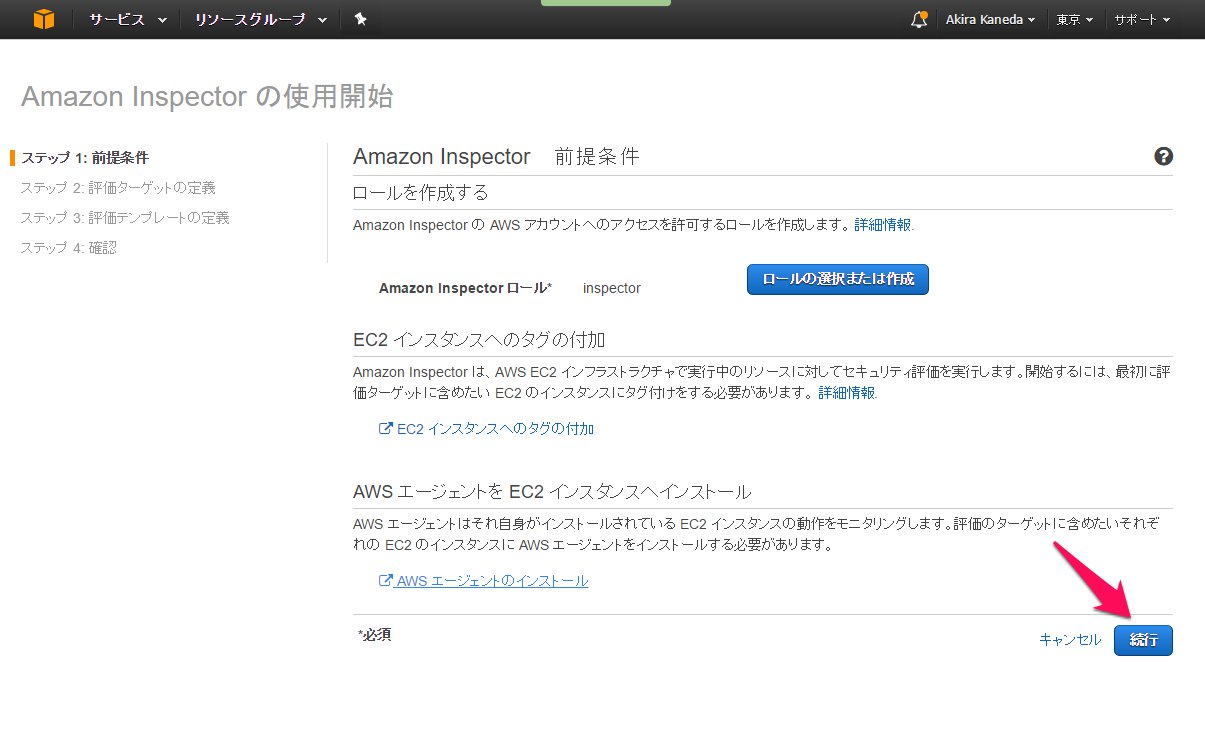

ロールの作成

- AWSコンソールからAmazon Inspectorをクリックします。

まだ何も作っていないので、今すぐ始めるをクリックします。 - Amazon Inspectorを使うには、初回にロールを作成する必要があります。

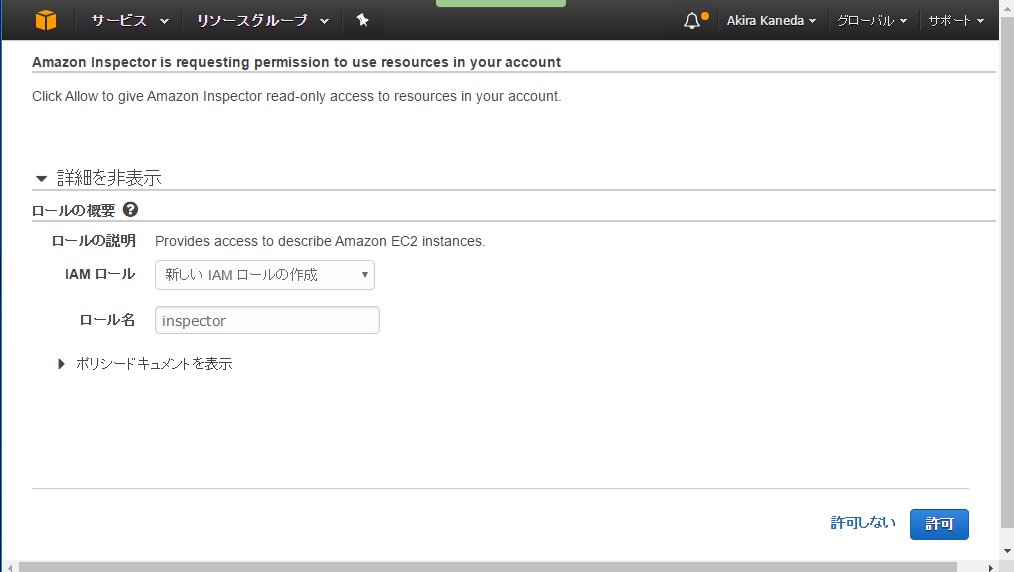

ロールの選択または作成ボタンをクリックします。 - ロールの作成画面が出ます。基本的にロール名などデフォルトのままで問題ないと思います。

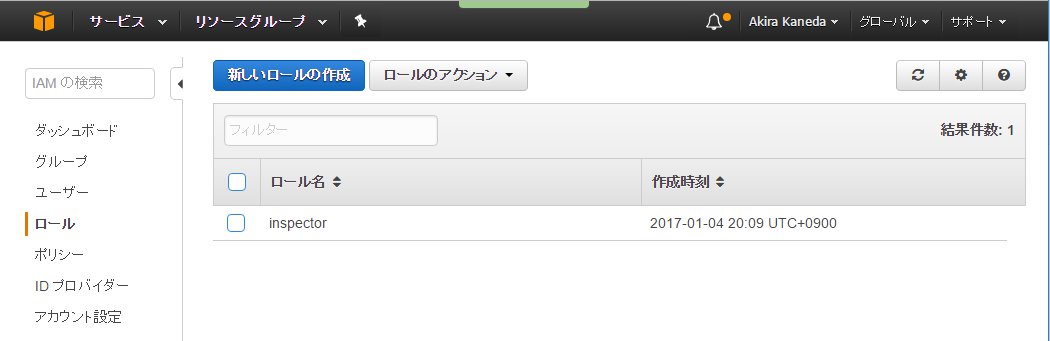

- 作成されたか、IAMのロール画面で確認します。

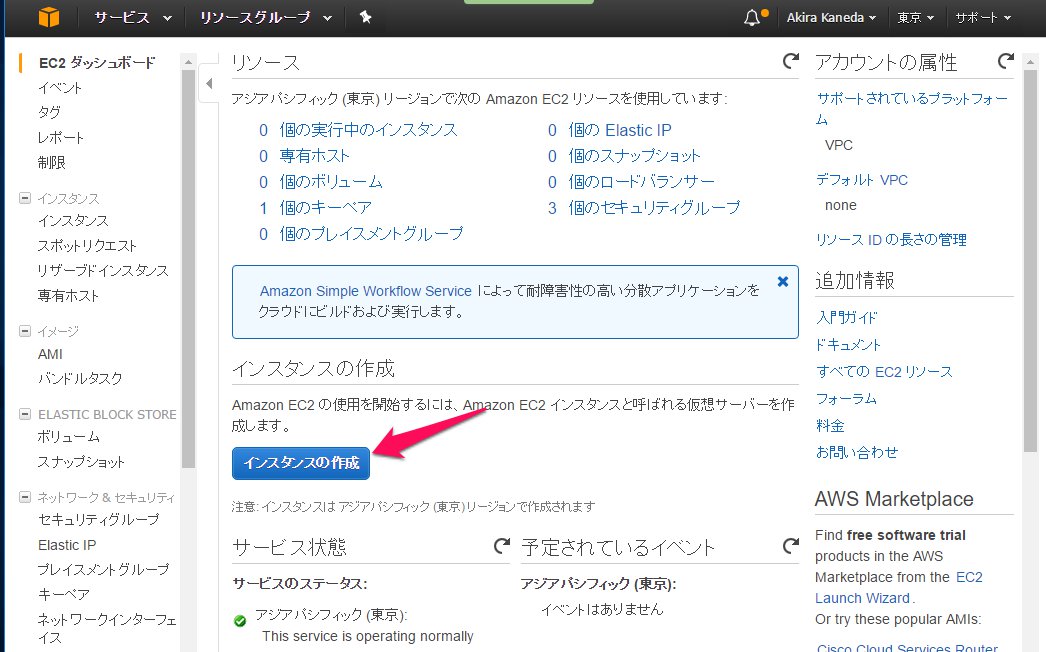

EC2インスタンスの作成

- 次に、脆弱性スキャンの対象となるEC2インスタンスを作成します。

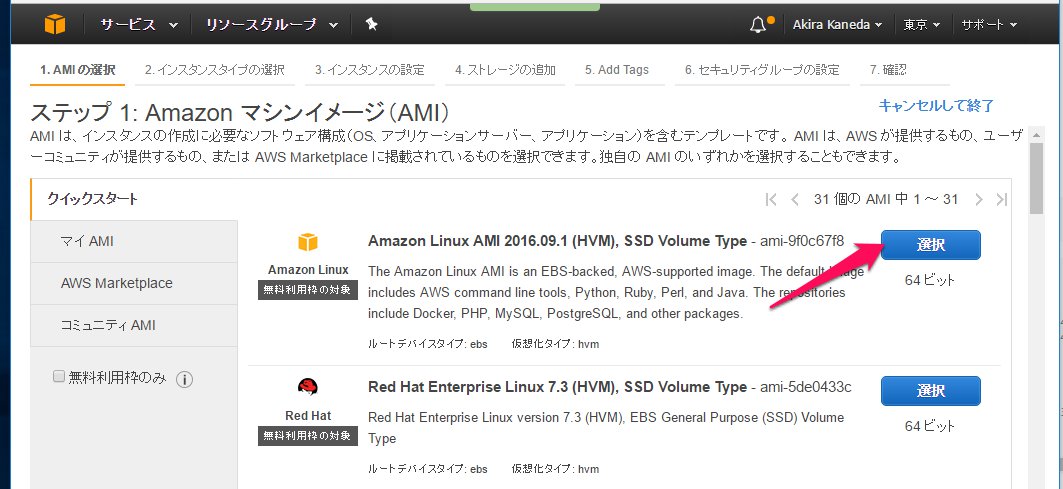

勿論、すでにあるインスタンスを使う場合はこの手順は不要です。 - ここでは、Amazon Linuxの最新を選択しました。

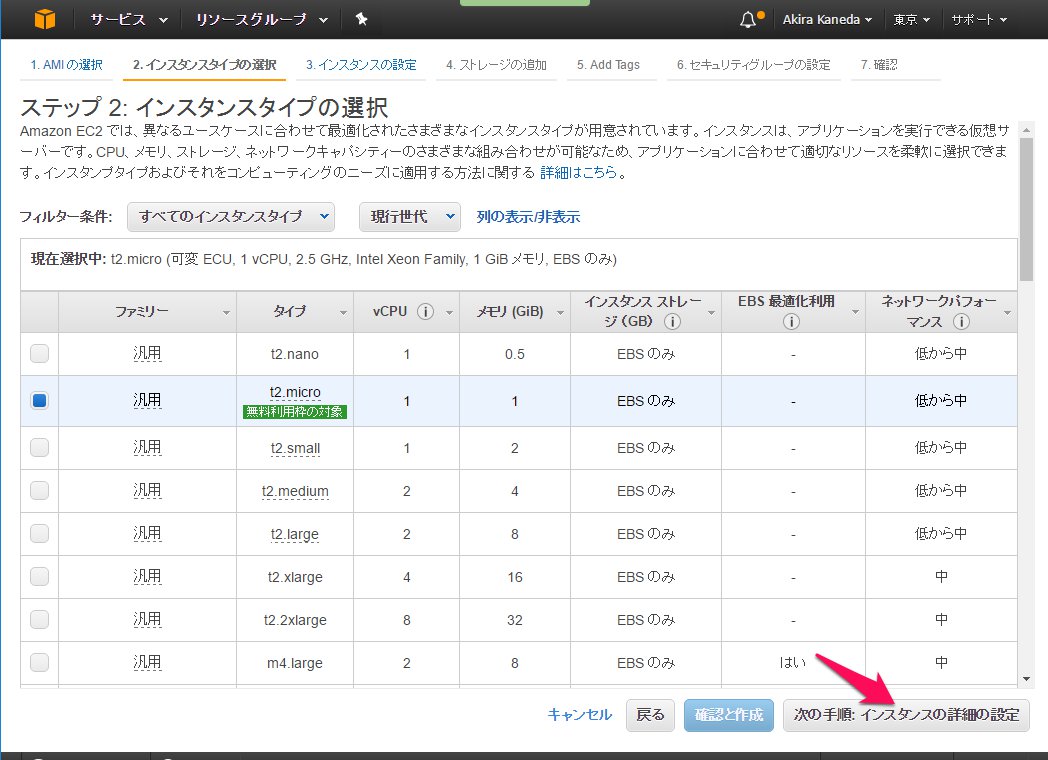

- お試しなのでマイクロで。

- VPCとサブネットを選択します。AmazonInspectorではすべての通信をEC2インスタンス側から行うので、特にセキュリティグループで穴をあける必要はないそうですが、

外部に出れる必要があるので、外部に出れるサブネットを選択します。

今回はお試しなので、EIPではなく自動割り当てにしています。 - EBSもお試しなので適当に。

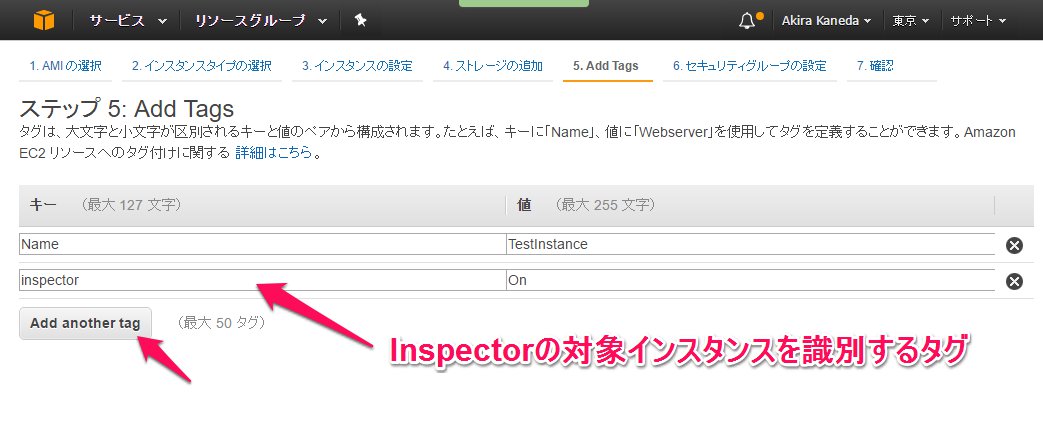

- EC2インスタンスにタグをつけます。AmazonInspectorでは、検査対象インスタンスをタグで識別しますので、

適当なタグをつけます。これは好きなのをつければいいのですが、ここではinspectorという名前で、Onという値をセットしました。 - 適当なセキュリティグループを設定します。とりあえずSSHがつなげられればいいです。

- EC2インスタンスを作成します。

エージェントのインストール

- 先ほど作成したEC2インスタンスに、エージェントをインストールします。

sudo su - wget https://d1wk0tztpsntt1.cloudfront.net/linux/latest/install

bash install

bash install

テンプレートの作成

- AmazonInspectorの画面に戻り、続行ボタンをクリックします。

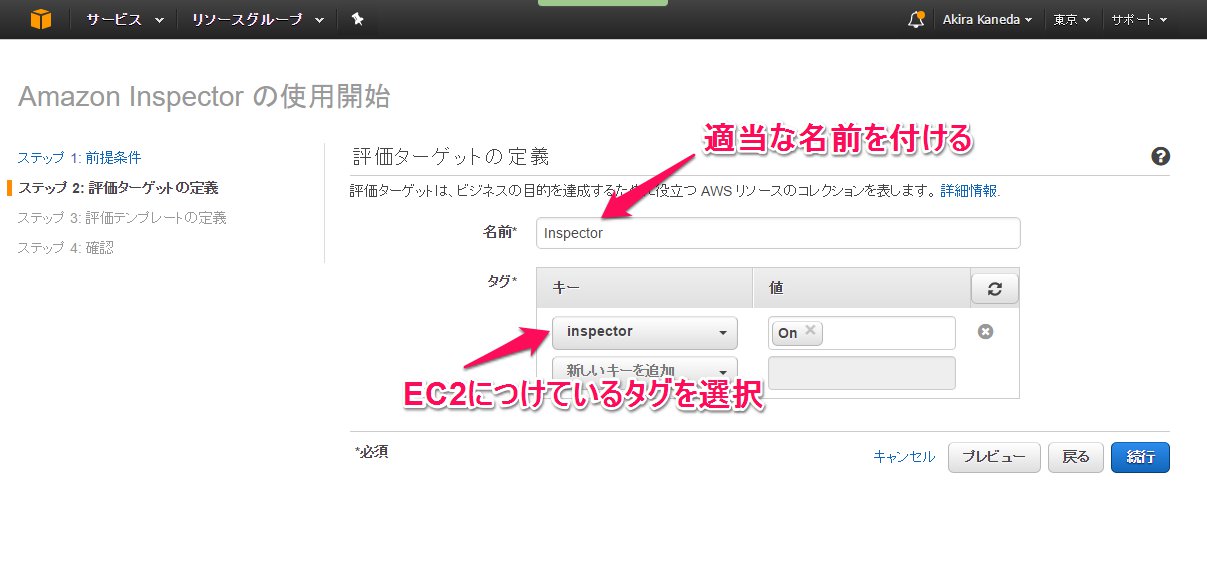

- 評価ターゲットの設定をします。タグにはEC2を作った時につけた識別用のタグを選択します。

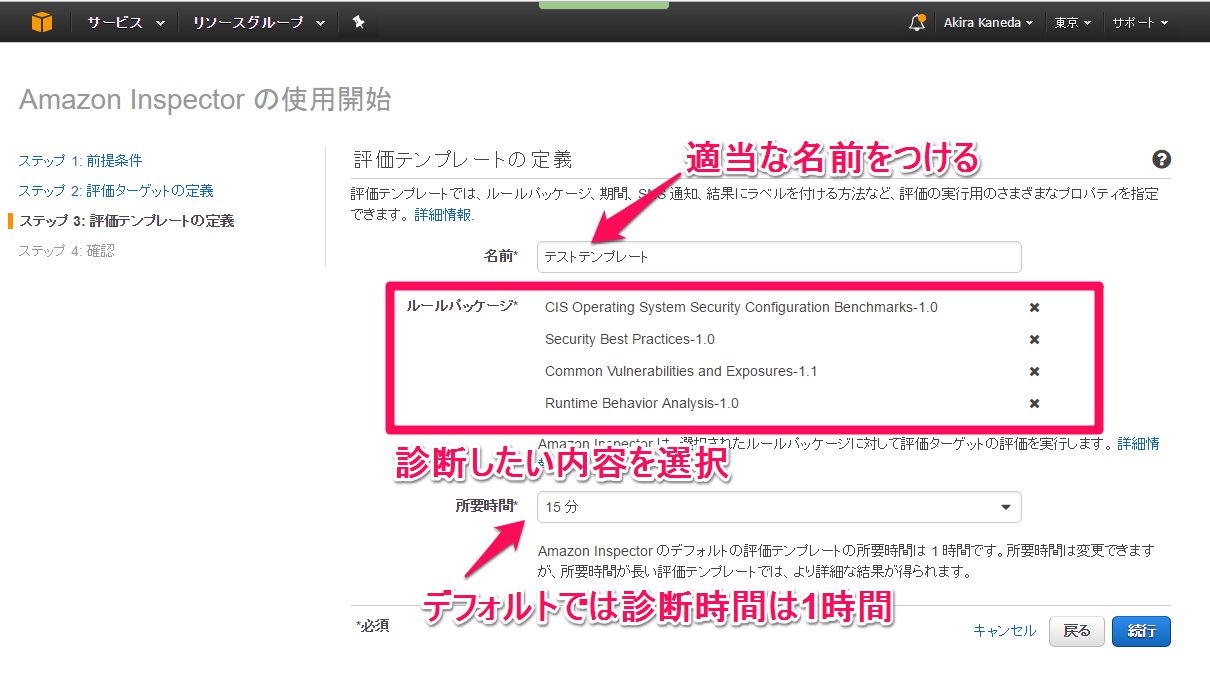

- 次にテンプレートを作成します。

ルールパッケージとは、診断する脆弱性の項目が列挙されたカタログのようなものです。

所要時間というのがあります。これは診断する時間で、時間をかけるほどより詳細に診断できるとのことです。

デフォルトは1時間です。ここではお試しなので最短の15分にしてみました。

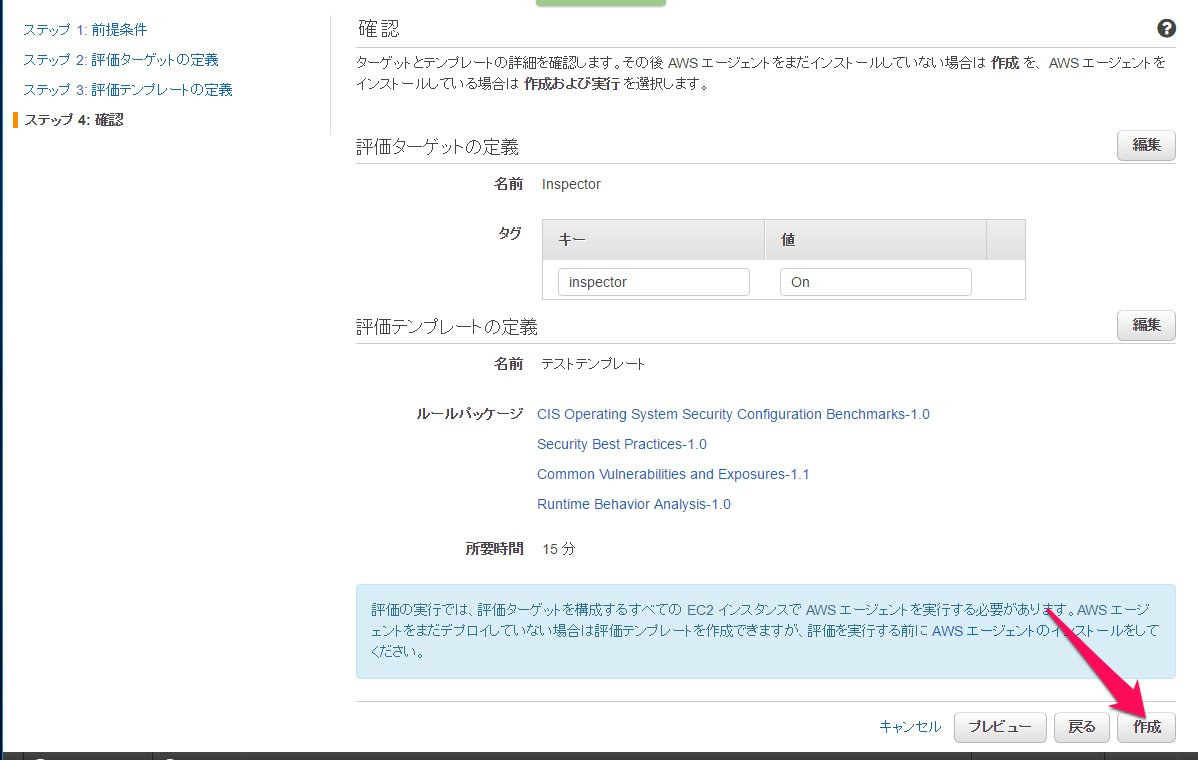

この時間分診断にかかります。なお、複数インスタンスに同じタグを設定した場合は並列に走ります。 - 作成をクリックします。

AWS Inspectorの実行

- EC2にタグをつけて、エージェントの導入、テンプレートの作成が完了しましたら、実際に診断を行ってみます。

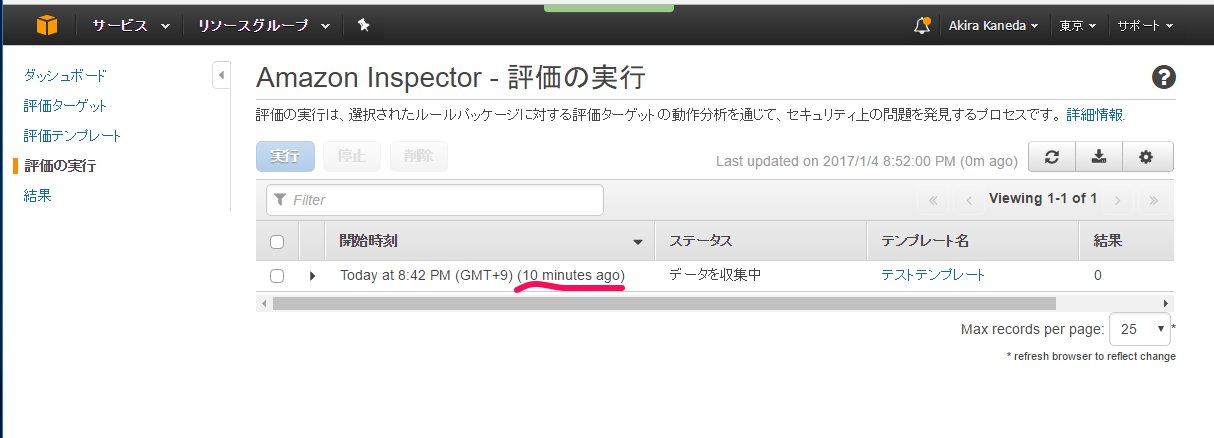

先ほど作成したテンプレートを選択し、実行ボタンをクリックします。 - ステータスがデータ収集中になります。所要時間はテンプレート作成時設定した15分になっています。

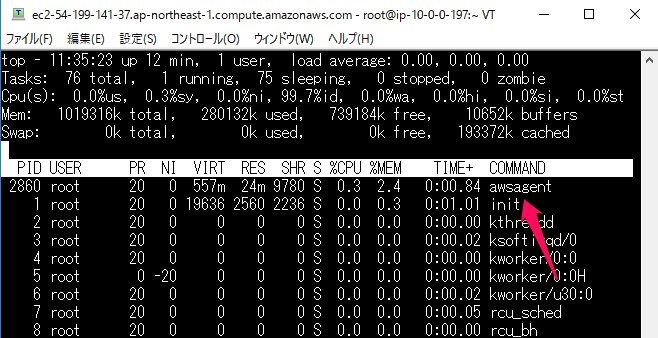

- 診断中のEC2では、awsagentというプロセスが動作します。CPU負荷はマイクロインスタンスで3%程度でした。

- 診断が進むと、経過時間が更新されます。設定した所要時間が経過するまで待ちます。

- 診断が終わりましたらステータスが停止中になります。

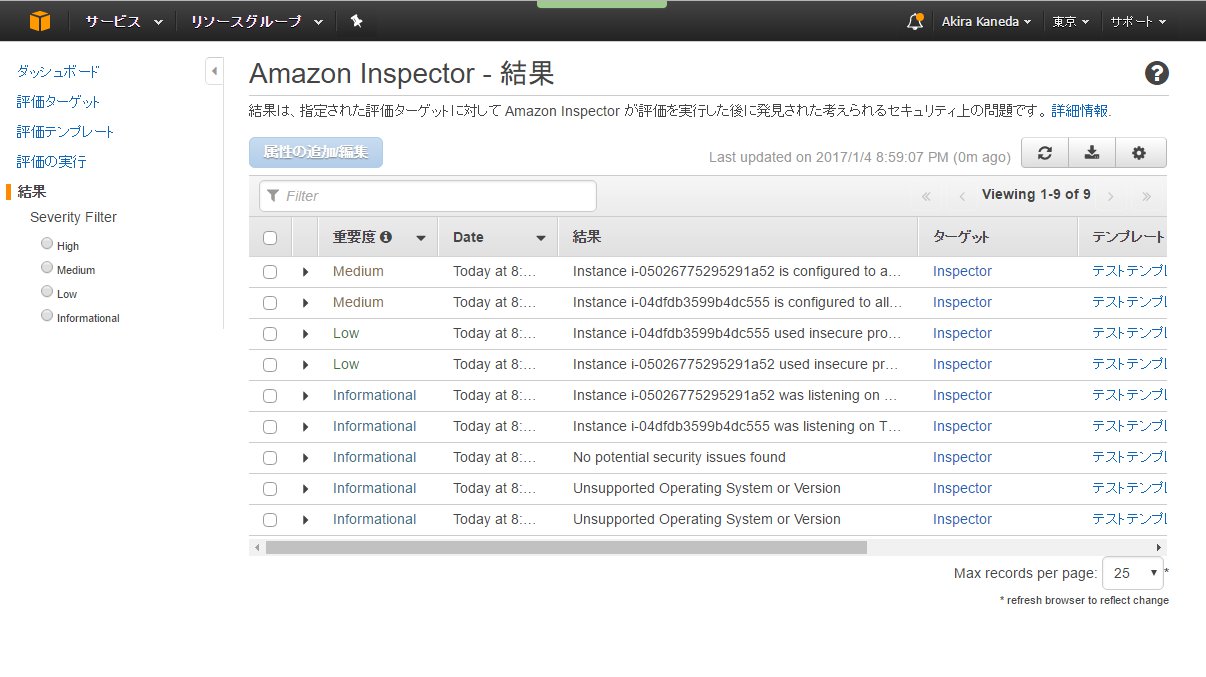

左にある結果をクリックします。 - このように、診断結果がインスタンスごとに列挙されます。

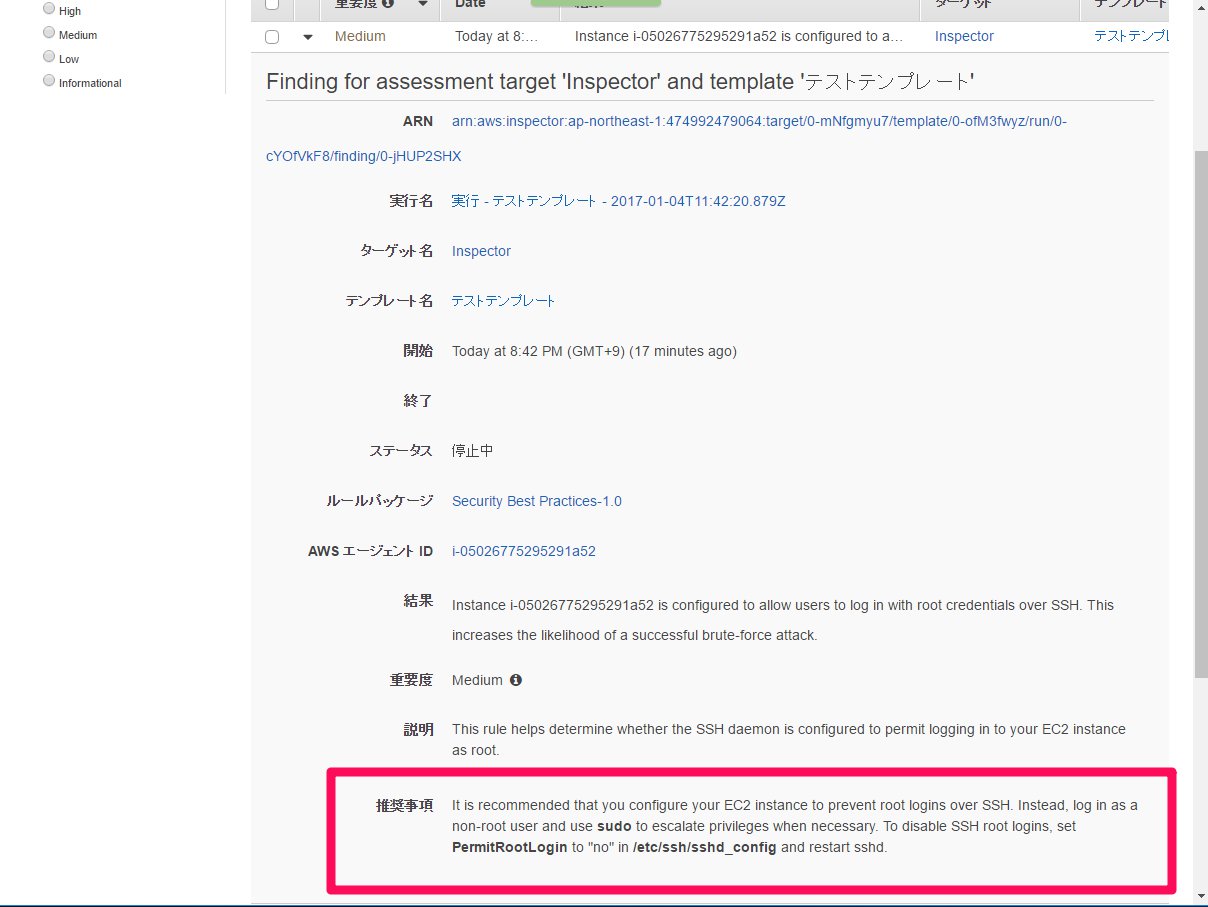

- 各診断結果には、診断結果と説明、そして対応内容が記載されています。

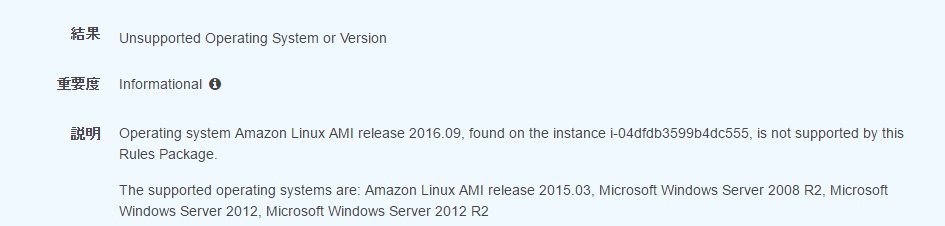

ここではrootログインができる設定になっていると出ていますね。(AmazonLinuxではrootでログインできなかったはずだが・・・) - あと、今回AmazonLinuxの最新版(2016.09)を使用したのですが、AmazonInspectorのサポートOSはAmazonLinux(2015.03)のようで、

OSがサポート外と出ました。うーん。そのうち対応すると思いますが、最新には対応してほしいなぁ。

Counter: 979,

today: 2,

yesterday: 3

このページの参照回数は、979です。